Depuis mon passage sur synology, et l’utilisation de Tailscale pour pouvoir partager mes bibliothèques de façon sécurisé, je me suis habitué à l’outil. Lors de ma migration vers proxmox, on va faire pareil et partager notre container Jellyfin avec tailscale afin de pouvoir partager la ressource via vpn.

pré-requis

on ajoute des lignes !

Alors, plutôt que de foncer tête baissé vers l’installation de Tailscale (qui va foirer, on verra plus loin pourquoi) on va commencer par ajouter 2 lignes à notre fichier de configuration du container.

imaginons le container 100, on va trouver la conf à cette endroit

nano /etc/pve/lxc/numero_container.confIl fat ajouter ces deux lignes à la fin du fichier de conf

lxc.cgroup2.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net/tun dev/net/tun none bind,create=fileEnsuite, soit vous redémarrez avec la cmd

pct stop numero_lxc

pct start numero_lxcou directement avec l’interface graphique de Proxmox, pour que les modifs soient prises en compte.

Lorsque vous installez un service comme Tailscale dans un container LXC, il est nécessaire d’ajouter certaines configurations au fichier de configuration du container pour lui permettre de fonctionner correctement, notamment pour le gestionnaire de réseau et les périphériques nécessaires comme /dev/net/tun.

Explication des lignes ajoutées dans la configuration LXC :

lxc.cgroup2.devices.allow: c 10:200 rwm

Cette ligne permet au container LXC d’accéder au périphérique/dev/net/tun, essentiel pour Tailscale (et d’autres logiciels VPN). Le périphérique TUN est utilisé pour la création de tunnels réseau. Sans cette ligne, le container n’aurait pas accès à ce périphérique et le service Tailscale échouerait à démarrer.lxc.mount.entry: /dev/net/tun dev/net/tun none bind,create=file

Cette ligne crée un lien entre le périphérique/dev/net/tunde l’hôte et le container, permettant au container d’utiliser ce périphérique réseau spécifique. Cela est nécessaire pour activer les fonctionnalités VPN dans Tailscale.

Installation de Tailscale dans le Lxc

on commence par les traditionnelles update

sudo apt update

sudo apt upgrade -y

sudo apt install curl -yon va ensuite récupérer le script officiel de chez tailscale

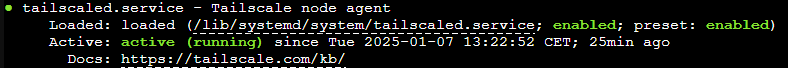

curl -fsSL https://tailscale.com/install.sh | shet on lance les services au démarrage avec enable, et start pour le premier lancement

sudo systemctl enable tailscaled

sudo systemctl start tailscaledet pour vérifier que ça s’est bien lancé

systemctl status tailscale.service

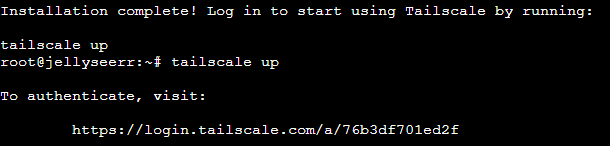

S’authentifier aupres de tailscale

A la suite de l’installation, le script nous donne la marche à suivre. On va simplement lancer le lien pour nous authentifier sur le VPN.

tailscale upet ensuite vous verrez apparaitre votre machine dans la liste des machines tailscale, et pouvoir vous y connecter avec l’ip de tailscale.

C’est à refaire sur chaque container lxc que vous souhaitez interroger à distance. Pour ma part, le premier c’est tout simplement la machine proxmox, qui me permet de bosser à distance sans ouvrir les ports.

Et Jellyfin

On voit bien le jellyfin connecté, et l’ip (dissimulé ici, même si elle est amené à changer) me permet de me connecter à jellyfin depuis n’importe quelle machine avec Tailscale d’installer.

Le mot de la fin

voili voilou pour se connecter à distance sur un container lxc, la méthode doit être similaire avec les VM proxmox, je ferais des tests à l’occaz.

Amusez vous bien